华为防火墙配置教程华为云电脑破解版永久

初始配置只完成了一个内网接口、一个外网接口的配置。如果规划更多分区,例如服务器区、访客区等,需要配置接口及安全区域。

1、如果需要在缺省安全区域基础上自定义安全区域时,选择“网络>安全区域”,新建安全区域。

2、选择“网络>接口”,根据网络规划配置其他接口IP地址及安全区域。一般连接服务区的接口加入dmz安全区域;内外接口加入trust安全区域;外网接口加入untrust安全区域;如果还自定义了安全区域,将对应接口加入安全区域。

“启用访问管理”用于控制访问防火墙的协议类型,例如通过HTTPS、SSH登录防火墙,则需要启用HTTPS、SSH协议;例如需要Ping防火墙接口检测连通性,则需要启用Ping协议。

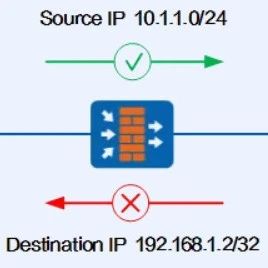

接口和安全区域配置完成后,需要配置安全策略允许流量通过防火墙。另外安全策略允许的流量不代表没有威胁,还可以在安全策略中引用内容安全配置文件进行入侵、病毒等检测。

这里配置的安全策略用于防火墙的上线运行,确保防火墙可以正常工作后,需要结合日志、业务情况不断调整,使防火墙更好地保护网络安全。

以下给出的安全策略配置仅作为举例,请根据实际流量互访要求配置。匹配条件越精细越好,避免防火墙放行多余流量。

1、选择“策略>安全策略>安全策略”。

2、配置允许外网用户访问内网的Web服务器10.2.1.5,并引用缺省入侵防御配置文件对流量进行威胁检测。

初始配置中,快速向导自动生成了一条将访问流量的源IP转换为公网接口IP的源NAT策略。可以直接使用,也可以修改配置。另外当企业有供外网用户访问的服务器时,还需要配置NATServer将服务器私网IP地址映射成公网IP地址。

地址池方式:如果有多个公网地址可以使用,一般采用地址池方式。此方式需要创建NAT地址池以限定可使用的公网地址范围。

出接口地址方式:如果只有防火墙公网接口上的公网地址可用,一般采用出接口地址方式。此方式内网PC直接借用公网接口的IP地址访问,特别适用于公网接口IP地址是动态获取不固定的情况。

b、选择“策略>NAT策略>NAT策略>NAT策略”,配置源NAT策略。地址池方式源NAT需要引用地址池;出接口方式源NAT无需指定地址池,直接将源地址转换为报文出接口IP地址。

3、立即升级完毕后,依次单击每个特征库对应的“定时升级时间”,配置定时升级时间。建议将时间设置为晚上业务流量较少的时候。

现在防火墙已经接入网络,并具备基本的安全功能。下一步您可以开始配置其他高级特性,以下列举一些常用特性,具体配置请查阅产品文档。

日志记录对监控网络安全性、监控业务运行状态、监控防火墙运行状态至关重要。管理员定期分析日志,调整防火墙配置,确保防火墙对网络的持续保护。

防火墙支持会话日志、流量日志、策略命中日志、威胁日志、系统日志等丰富的日志类型。表1-3列举常用日志类型,更多信息查阅产品文档。

报文经过防火墙处理后会建立会话,会话日志记录了连接信息,主要用于故障定位和溯源。会话日志只能输出到日志主机查看。

选择“系统>日志配置>日志配置”,配置会话日志主机IP地址及日志格式。一般使用缺省的二进制日志格式即可。在安全策略编辑界面中,设置“记录会话日志”为“启用”,匹配此条安全策略的会话都会记录日志。

流量日志记录了到达或通过防火墙的流量信息,流量日志有助于分析网络流量组成,为进一步调整安全策略提供输入。

这几类日志属于业务日志,可以在Web界面查看,也可输出到日志服务器查看。这里只给出在Web界面的查看步骤。在安全策略编辑界面中,设置“记录流量日志”、“记录策略命中日志”为“启用”,匹配此条安全策略的流量记录流量日志和策略命中日志。选择“监控>日志”,查看流量日志、策略命中日志、威胁日志。

策略命中日志记录了命中安全策略的流量情况。可以从策略命中日志中了解哪些流量命中了指定的安全策略,从而验证安全策略是否达到了预想的效果。

威胁日志记录了防火墙检测到的入侵、病毒、DDoS攻击等威胁信息,帮助了解网络中的威胁事件。根据威胁日志,可以调整防火墙的安全防护配置、隔离攻击源。

系统日志也叫Syslog日志,记录了系统运行过程中所产生的日志,用于了解设备是否正常进行。

系统日志可以在Web界面、CLI终端、日志服务器等查看。这里只给出在Web界面的查看步骤。选择“监控>日志”,查看系统日志。

页面地址:http://www.youmibao.com/d/321025/244.html

- 上一篇: 好用的游戏加速器国内你好用的虚拟主机

- 下一篇: idc数据中心机房建筑杭钢idc数据中心全国排名