Windows服务器安全配置小结

1.系统分区

a)所有分区使用ntfs,C:System系统分区10G,D:Software软件安装10GE:Website网站所在目录F:工具及备份50Gsoft,backup,other

2.安装操作系统:

WindowsServer2003EnterpriseEditionWithServicePack1,用WindowsUpdate进行升级.

并打上sp2及所有补丁

Serv-U6.0(替换servadmin.exe和servudaemon.exe替换安装目录下的对应文件,并采用ODBC存储方式)

3.禁止Guest用户

4.安装组件(jmial,动易,upload,aspjepg,等)

5.新建IISuser用户组,以及servu用户,不属于任何组,servu密码设复杂些:如:servu_pass_IP地址.即所有iis用户加入IISuser组ServU启动选择使用服务启动.然后在services.msc中设置ServUDaemond的启动用户为servu.

6.删除c:\Inetpub目录

7.禁用TCP/IP上的NetBIOS

网上邻居-属性-本地连接-属性-Internet协议(TCP/IP)属性-高级-WINS面板-NetBIOS设置-禁用TCP/IP上的NetBIOS。这样cracker就无法用nbtstat命令来读取你的NetBIOS信息和网卡MAC地址了。

8.把Administrator改名为cytz_admin_ip尾数.

9.修改3389端口

1.运行Regedt32并转到此项:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp

及:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\Wds\rdpwd\Tds\tcp

注意:上面的注册表项是一个路径;它已换行以便于阅读。

2.找到“PortNumber”子项,您会看到值00000D3D,它是3389的十六进制表示形式。使用十六进制数值修改此端口号(F79D)即十进制的63389,并保存新值。

10.运行gpedit.msc=>计算机管理=>Windows设置=>安全设置=>本地策略=>审核策略按如下设置:

账户管理成功失败

登录事件成功失败

对象访问失败

策略更改成功失败

特权使用失败

系统事件成功失败

目录服务访问失败

账户登录事件成功失败

11.安装mcafree或卡巴斯基服务器版,vnc安装blackice防火墙.打开21,80,443,6900,10000-10020,63389.并设置serv-u使用10000-10020端口进行pasv传送.防火墙里第二页选择链接的网卡,把里面FTP服务器的勾一定要去掉.

12.运行权限设置脚本priv.bat

13.禁用以下服务

14.ComputerBrowser维护网络上计算机的最新列表以及提供这个列表

RoutingandRemoteAccess在局域网以及广域网环境中为企业提供路由服务

Removablestorage管理可移动媒体、驱动程序和库

RemoteRegistryService允许远程注册表操作

PrintSpooler将文件加载到内存中以便以后打印。要用打印机的朋友不能禁用这项

IPSECPolicyAgent管理IP安全策略以及启动ISAKMP/OakleyIKE)和IP安全驱动程序

DistributedLinkTrackingClient当文件在网络域的NTFS卷中移动时发送通知

Com+EventSystem提供事件的自动发布到订阅COM组件

Alerter通知选定的用户和计算机管理警报

ErrorReportingService收集、存储和向Microsoft报告异常应用程序

Messenger传输客户端和服务器之间的NETSEND和警报器服务消息

Telnet允许远程用户登录到此计算机并运行程序

15. 防止SYN洪水攻击

WindowsRegistryEditorVersion5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters]

"SynAttackProtect"=dword:00000002

"EnablePMTUDiscovery"=dword:00000000

"NoNameReleaseOnDemand"=dword:00000001

"EnableDeadGWDetect"=dword:00000000

"KeepAliveTime"=dword:00300000

"PerformRouterDiscovery"=dword:00000000

"TcpMaxConnectResponseRetransmissions"=dword:00000003

"TcpMaxHalfOpen"=dword:00000100

"TcpMaxHalfOpenRetried"=dword:00000080

"TcpMaxPortsExhausted"=dword:00000005

"EnableICMPRedirects"=dword:00000000

禁止IPC空连接:

cracker可以利用netuse命令建立空连接,进而入侵,还有netview,nbtstat这些都是基于空连接的,禁止空连接就好了。打开注册表,找到Local_Machine/System/CurrentControlSet/Control/LSARestrictAnonymous把这个值改成”1”即可。

更改TTL

HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Services/Tcpip/Parameter

DefaultTTLREG_DWORD0-0xff(0-255十进制,默认值128)改成一个莫名其妙的数字如258

删除默认共享

有人问过我一开机就共享所有盘,改回来以后,重启又变成了共享是怎么回事,这是2K为管理而设置的默认共享,必须通过修改注册表的方式取消它:HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Services/LanmanServer/Parameters

AutoShareServer类型是REG_DWORD把值改为0即可

重起后检查共享目录是否还存在.ipc$,c$,d$,e$,f$,admin$等

禁止建立空连接

默认情况下,任何用户通过通过空连接连上服务器,进而枚举出帐号,猜测密码。我们可以通过修改注册表来禁止建立空连接:

Local_Machine/System/CurrentControlSet/Control/LSA-RestrictAnonymous的值改成”1”即可。

页面地址:http://www.youmibao.com/n/274.html

什么是硬件加密与软件加密,有什么区别?

有了解过服务器或者主机设备的站长应该会知道一些加密方式和解密方式,今天小编主要给大家讲的是两种重要的加密方式:硬件加密和软件加密,下面通过二者的概念和区别一起来理解一下吧!硬件加密与软件加密的定义1、硬件加密是通过专用加密芯片或独立的处理芯片等实现密码运算。将...

服务器安全软件加密硬件加密

服务器被DDOS进黑洞怎么办?

服务器被DDos攻击后一般都会有触及黑洞规则的时候,怎么去理解黑洞呢? 通常一个机房可能会有成千上万的服务器,如果其中还有一台机器正在遭遇猛烈的攻击,机房管理员会为了避免为机房里的其他服务器的网络受到影响,只好把受攻击的服务器IP拉进黑洞,直接关闭IP。当然解...

服务器服务器安全DDos黑洞

Azure 应用服务漏洞造成数百个源码库泄露

Wiz 研究团队在 Azure 应用服务中检测到一个不安全的默认行为,该行为暴露了使用“Local Git”部署的用 PHP、Python、Ruby 或 Node 编写的客户应用程序的源代码。Wiz 团队将该漏洞命名为“NotLegit”,并指出这一漏洞自 2...

漏洞服务器安全Azure源码库

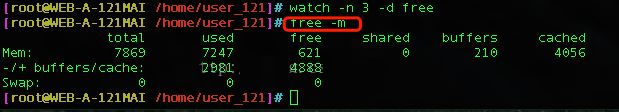

CentOS下内存分析free meminfo详解

一.前言监测Linux系统的内存使用情况,使用【free】是最直接的。查看机器的内存使用信息【/proc/meminfo】二.分析1.【free】我们一起看下面的一个输出:free –m 表示以M为单位查看内存使用情况,在这个输出中,我们重点关注的应该是fre...

CentOSfree内存分析meminfo