centOS防火墙iptables的设置教程

1、安装iptables防火墙

怎么知道系统是否安装了iptables?执行iptables -V,如果显示如:

iptables v1.3.5

说明已经安装了iptables。

如果没有安装iptables需要先安装,执行:

yum install iptables

在Linux中设置防火墙,以CentOS为例,打开iptables的配置文件:

vi /etc/sysconfig/iptables

通过/etc/init.d/iptables status命令查询是否有打开80端口,如果没有可通过两种方式处理:

1.修改vi /etc/sysconfig/iptables命令添加使防火墙开放80端口

-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j ACCEPT

2.关闭/开启/重启防火墙

/etc/init.d/iptables stop #start 开启 #restart 重启

3.永久性关闭防火墙

chkconfig --level 35 iptables off /etc/init.d/iptables stop iptables -P INPUT DROP

4.打开主动模式21端口

iptables -A INPUT -p tcp --dport 21 -j ACCEPT

5.打开被动模式49152~65534之间的端口

iptables -A INPUT -p tcp --dport 49152:65534 -j ACCEPT

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -m state --state ESTABLISHED -j ACCEPT

全部修改完之后重启iptables:

service iptables restart

你可以验证一下是否规则都已经生效:

iptables -L

通过文章的介绍,我们清楚的知道了CentOS下配置iptables防火墙的过程,希望大家都能掌握它!

2、清除已有iptables规则

iptables -F 清除预设表filter中的所有规则链的规则

iptables -X 清除预设表filter中使用者自定链中的规则

iptables -Z

3、开放指定的端口

#允许本地回环接口(即运行本机访问本机)

iptables -A INPUT -s 127.0.0.1 -d 127.0.0.1 -j ACCEPT

# 允许已建立的或相关连的通行

iptables -A INPUT -m state –state ESTABLISHED,RELATED -j ACCEPT

#允许所有本机向外的访问

iptables -A OUTPUT -j ACCEPT

# 允许访问22端口

iptables -A INPUT -p tcp –dport 22 -j ACCEPT

#允许访问80端口

iptables -A INPUT -p tcp –dport 80 -j ACCEPT

#允许FTP服务的21和20端口

iptables -A INPUT -p tcp –dport 21 -j ACCEPT

iptables -A INPUT -p tcp –dport 20 -j ACCEPT

#如果有其他端口的话,规则也类似,稍微修改上述语句就行

#禁止其他未允许的规则访问

iptables -A INPUT -j REJECT (注意:如果22端口未加入允许规则,SSH链接会直接断开。)

iptables -A FORWARD -j REJECT

执行完后,这些配置就像用命令配置IP一样,重起就会失去作用。必须执行以下命令进行保存。

/etc/rc.d/init.d/iptables save

4、屏蔽IP

#如果只是想屏蔽IP的话“3、开放指定的端口”可以直接跳过。

#屏蔽单个IP的命令是

iptables -I INPUT -s 123.45.6.7 -j DROP

#封整个段即从123.0.0.1到123.255.255.254的命令

iptables -I INPUT -s 123.0.0.0/8 -j DROP

#封IP段即从123.45.0.1到123.45.255.254的命令

iptables -I INPUT -s 124.45.0.0/16 -j DROP

#封IP段即从123.45.6.1到123.45.6.254的命令是

iptables -I INPUT -s 123.45.6.0/24 -j DROP

5、查看已添加的iptables规则

iptables -L -n

v:显示详细信息,包括每条规则的匹配包数量和匹配字节数

x:在 v 的基础上,禁止自动单位换算(K、M)

n:只显示IP地址和端口号,不将ip解析为域名

6、删除已添加的iptables规则

将所有iptables以序号标记显示,执行:

iptables -L -n –line-numbers

比如要删除INPUT里序号为8的规则,执行:

iptables -D INPUT 8

7、iptables的开机启动及规则保存

CentOS上可能会存在安装好iptables后,iptables并不开机自启动,可以执行一下:

chkconfig –level 345 iptables on

将其加入开机启动。

CentOS上可以执行:service iptables save保存规则。

注意:

一定要给自己留好后路,留VNC一个管理端口和SSh的管理端口

需要注意的是,你必须根据自己服务器的情况来修改这个文件。

页面地址:http://www.youmibao.com/n/420.html

服务器被DDOS进黑洞怎么办?

服务器被DDos攻击后一般都会有触及黑洞规则的时候,怎么去理解黑洞呢? 通常一个机房可能会有成千上万的服务器,如果其中还有一台机器正在遭遇猛烈的攻击,机房管理员会为了避免为机房里的其他服务器的网络受到影响,只好把受攻击的服务器IP拉进黑洞,直接关闭IP。当然解...

服务器服务器安全DDos黑洞

最新DataGrip2020.2.x破解版激活码的步骤详解(支持Mac/Windows/Linux)

datagrip是数据库管理工具,操作数据库非常方便!本教程提供了datagrip2020激活码、datagrip2020破解版和datagrip2020安装包,可以完美激活和破解所有2020版本(2020.2/2020 . 2 . 1/2020 . 2 . ...

数据库技术DataGripdatagrip激活码datagrip破解版

如何使用Whispers识别静态结构化文本中的硬编码敏感信息

关于WhispersWhispers是一款功能强大的静态代码分析工具,该工具可以帮助广大研究人员解析各种常见的数据格式,并搜索硬编码凭证和危险函数。Whispers支持在命令行终端中运行,或者也可以将其集成到CI/CD管道中。检测功能密码API令牌AWS密钥私...

服务器安全安全工具Whispers静态代码分析

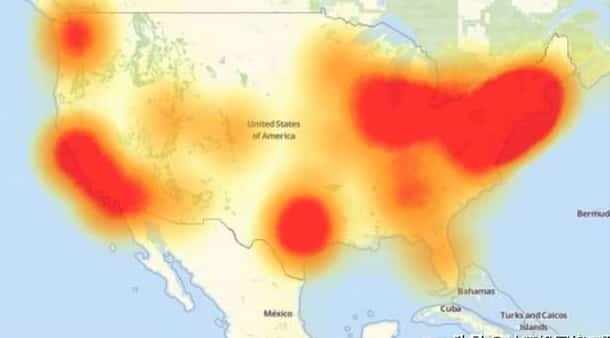

昨日美国被黑客攻击,全国网络几乎瘫痪

美国电信网络遭遇DDOS攻击 全国网络几乎瘫痪!网络 电话 短信均已无法正常使用。至发稿时,还没有黑客组织声称对这个事件负责。这也不是第一次出现大规模的ddos攻击,美国断网的事件。2016全球首次大规模物联网攻击,导致美国东海岸大面积断网,严重影响当地人民生...

服务器安全网络安全黑客技术