CentOS配置ssh无密码登录注意事项

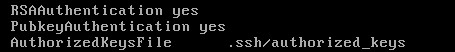

前提配置:使用root登录修改配置文件:

/etc/ssh/sshd_config

,将其中三行的注释去掉,如下:

然后重启ssh服务:service sshd restart。最后退出root,

以下所有操作都在hadoop用户下进行

。主机信息如下:

如上图,当前登录用户为hadoop,主机名为slave.hadoop,与master.hadoop主机的网络是通畅的。

当前未配置RSA校验的情况下,用ssh连接主机是需要输入密码的,如下:

如上图,执行ssh master.hadoop后会停留在下一行等待使用者输入master.hadoop主机hadoop用户的登录密码。

为避免此情况发生,进行如下操作以让主机在ssh连接时自动验证后登录。

首先,执行命令

ssh-keygen -t dsa

生成密钥对,如下:

如上图,密钥文件按照默认方式,在主目录/home/hadoop下的隐藏目录.ssh中生成,分别为

id_dsa

和id_dsa.pub

,后者为公钥,如下图:

根据配置文件/etc/ssh/sshd_config中的AuthorizedKeysFile项的取值:

.ssh/authorized_keys

,公钥需要导入到该文件中才能实现校验,如下:

至此离成功只有一步之遥了。CentOS默认新生成的文件权限为:-rw-rw-r--,即自己和群组用户都可以重写该文件,这被认为是不够安全的。如上图,由于此前我的主机上并未存在authorized_keys文件,现在由于重定向输出新建了该文件,因此该文件的默认权限为-rw-rw-r--仍旧不够安全。需把群组中的w权限去掉。可使用命令:

chmod 644 authorized_keys

。网上的资料中,都是直接chmod 600 authorized_keys

,即群组和其他用户连读取文件内容的权限都没有,当然这样是最安全的,但是系统只要求到除了自己之外其他所有用户均不能改动文件就可以了。

如上图,slave.hadoop已经能够使用ssh无密码登录本机了。那么如何让它无密码登录到Master.hadoop主机中呢?当然是分发公钥文件id_dsa.pub的内容到master.hadoop主机上了。如下图:

如上图,执行命令

cat ~/.ssh/id_dsa.pub | ssh hadoop@master.hadoop 'cat - >> ~/.ssh/authorized_keys'

,并输入master.hadoop主机的hadoop用户的登录密码,即可将公钥发送到master.hadoop并追加到其authorized_keys文件中。

如上图,已经可以在slave.hadoop主机使用ssh无密码登录主机master.hadoop了。

页面地址:http://www.youmibao.com/n/523.html

数据泄露后,攻击者是如何应对事件响应的?

最近,SolarWinds攻击事件说明了高级持久性攻击者是如何长期隐藏在网络中而不被发现的。由于时间、机会和投资,攻击者已经深入组织,试图保持隐蔽并进一步推进其目标。组织必须知道在检测到数据泄露后该怎么做,准备应对计划以阻止更多的恶意活动。在此,我们将深入了解...

服务器安全网络攻击安全数据泄露

手把手教您在 Linux 上使用 GPG 加解密文件

GnuPG,俗称 GPG,是一个非常通用的工具,被广泛用作电子邮件、信息、文件或任何你需要安全地发送给别人的东西的加密行业标准。学习使用 GPG 很容易,你可以在几分钟内就学会使用它。在本教程中,我将告诉你如何用 GPG 加密和解密文件。这是一个简单的教程,你...

linux加解密GPG

MailRipV2:一款功能强大的SMTP检查工具和破解工具

关于MailRipV2MailRipV2是一款功能强大的SMTP检查工具和SMTP破解工具,该工具基于Python 3.8开发,在“smtplib”的帮助下,该工具将允许我们检测常见的公共邮件传递组合列表中的有效SMTP登录凭证。该工具包含了字典和列表,其中包...

服务器安全安全工具smtpMailRipV2

一篇了解 DDoS 攻击和防范基本思路

一、什么是DDoSDDoS 攻击的目的是让真正的最终用户无法访问目标系统,例如网站或应用程序。通常,攻击者会向目标系统发送大量数据包或请求,从而使目标系统不堪重负。我们可以把他想象成堵车的样子。然而,这些攻击流量却不是真正的车辆,而是为了制造堵塞而存在的恶意的...

服务器安全DDos攻击DDosddos防御